搜索到

1

篇与

的结果

-

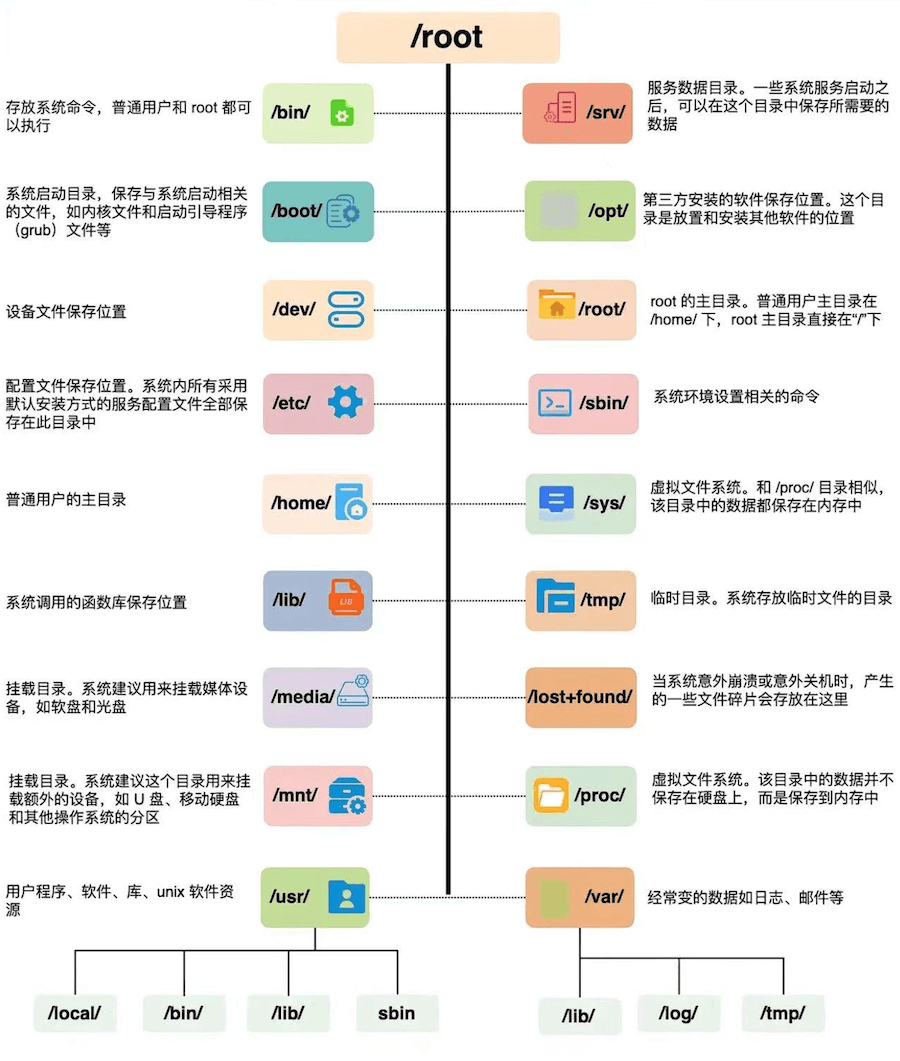

Linux 系统目录结构 Linux 目录结构介绍目录用途用途描述/根目录 (Root)整个文件系统的起点。所有其他目录都直接或间接挂载在这里。/bin用户二进制文件 (Binaries)存放所有用户都可用的基本命令,例如 ls, cp, mv 等。/sbin系统二进制文件 (System Binaries)存放系统管理员使用的基本系统管理命令,例如 fdisk, ifconfig, mount 等。/etc配置文件 (Et Cetera)存放系统所有的配置文件,例如用户密码文件 /etc/passwd、网络配置文件等。/home用户主目录 (Home)存放普通用户的个人文件。例如,用户 userA 的主目录通常是 /home/userA。/root超级用户主目录 (Root Home)系统管理员 (root) 的主目录,与普通用户的 /home 分开。/lib库文件 (Libraries)存放 /bin 和 /sbin 中二进制文件所需的共享库文件。/usrUnix 系统资源 (Unix System Resources)包含大部分用户应用和文件,是 Linux 下最大的目录之一。/var可变数据文件 (Variable)存放经常变化的文件,例如日志文件 (/var/log)、邮件 (/var/mail)、缓存文件 (/var/cache) 等。/tmp临时文件 (Temporary)存放系统和用户创建的临时文件,系统重启后通常会被清空。/opt可选应用软件 (Optional)存放第三方独立软件包或非系统自带的软件。/dev设备文件 (Devices)存放所有的设备文件,Linux 将硬件设备视为文件,例如硬盘 (/dev/sda)、终端 (/dev/tty)。/proc进程信息文件 (Processes)虚拟文件系统,它不存储在硬盘上,而是将系统内存中的实时信息(如进程、内核参数)映射为文件。/mnt临时挂载点 (Mount)供用户临时挂载文件系统使用,例如挂载 U 盘或光盘。/media可移动介质挂载点 (Media)供系统自动挂载可移动设备(如 USB 驱动器、CD-ROM)的目录。/sys系统文件 (System)虚拟文件系统,提供了一种访问和配置内核数据的接口。/srv服务数据 (Service Data)存放站点特定的服务数据,例如 Web 服务器或 FTP 服务器的数据。/lost+found丢失与发现 (Lost and Found)(如 ext2、ext3、ext4)的文件系统根目录下才有此目录、存放文件系统检查工具(如 fsck)修复文件系统错误时找到的文件碎片、存放文件系统在崩溃或损坏后恢复的文件碎片/run运行时数据 (Run-time Data)存放系统启动后产生的运行时可变数据,如进程 ID (PID) 文件和 Socket 文件。

Linux 系统目录结构 Linux 目录结构介绍目录用途用途描述/根目录 (Root)整个文件系统的起点。所有其他目录都直接或间接挂载在这里。/bin用户二进制文件 (Binaries)存放所有用户都可用的基本命令,例如 ls, cp, mv 等。/sbin系统二进制文件 (System Binaries)存放系统管理员使用的基本系统管理命令,例如 fdisk, ifconfig, mount 等。/etc配置文件 (Et Cetera)存放系统所有的配置文件,例如用户密码文件 /etc/passwd、网络配置文件等。/home用户主目录 (Home)存放普通用户的个人文件。例如,用户 userA 的主目录通常是 /home/userA。/root超级用户主目录 (Root Home)系统管理员 (root) 的主目录,与普通用户的 /home 分开。/lib库文件 (Libraries)存放 /bin 和 /sbin 中二进制文件所需的共享库文件。/usrUnix 系统资源 (Unix System Resources)包含大部分用户应用和文件,是 Linux 下最大的目录之一。/var可变数据文件 (Variable)存放经常变化的文件,例如日志文件 (/var/log)、邮件 (/var/mail)、缓存文件 (/var/cache) 等。/tmp临时文件 (Temporary)存放系统和用户创建的临时文件,系统重启后通常会被清空。/opt可选应用软件 (Optional)存放第三方独立软件包或非系统自带的软件。/dev设备文件 (Devices)存放所有的设备文件,Linux 将硬件设备视为文件,例如硬盘 (/dev/sda)、终端 (/dev/tty)。/proc进程信息文件 (Processes)虚拟文件系统,它不存储在硬盘上,而是将系统内存中的实时信息(如进程、内核参数)映射为文件。/mnt临时挂载点 (Mount)供用户临时挂载文件系统使用,例如挂载 U 盘或光盘。/media可移动介质挂载点 (Media)供系统自动挂载可移动设备(如 USB 驱动器、CD-ROM)的目录。/sys系统文件 (System)虚拟文件系统,提供了一种访问和配置内核数据的接口。/srv服务数据 (Service Data)存放站点特定的服务数据,例如 Web 服务器或 FTP 服务器的数据。/lost+found丢失与发现 (Lost and Found)(如 ext2、ext3、ext4)的文件系统根目录下才有此目录、存放文件系统检查工具(如 fsck)修复文件系统错误时找到的文件碎片、存放文件系统在崩溃或损坏后恢复的文件碎片/run运行时数据 (Run-time Data)存放系统启动后产生的运行时可变数据,如进程 ID (PID) 文件和 Socket 文件。